Page 1 - OSINT

P. 1

Laboratorio de Ciberseguridad

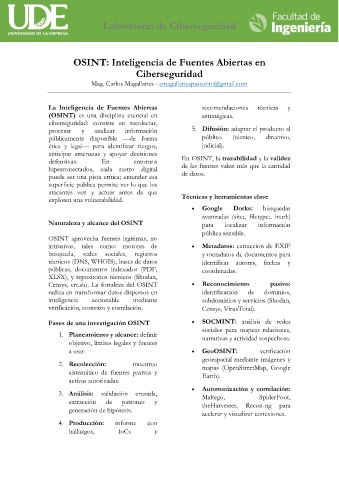

OSINT: Inteligencia de Fuentes Abiertas en

Ciberseguridad

Mag. Carlos Magallanes - cmagallanespastorini@gmail.com

La Inteligencia de Fuentes Abiertas recomendaciones técnicas y

(OSINT) es una disciplina esencial en estratégicas.

ciberseguridad: consiste en recolectar,

procesar y analizar información 5. Difusión: adaptar el producto al

públicamente disponible —de forma público (técnico, directivo,

ética y legal— para identificar riesgos, judicial).

anticipar amenazas y apoyar decisiones

defensivas. En entornos En OSINT, la trazabilidad y la validez

hiperconectados, cada rastro digital de las fuentes valen más que la cantidad

puede ser una pista crítica; entender esa de datos.

superficie pública permite ver lo que los

atacantes ven y actuar antes de que

exploten una vulnerabilidad. Técnicas y herramientas clave

Google Dorks: búsquedas

avanzadas (site:, filetype:, inurl:)

Naturaleza y alcance del OSINT para localizar información

pública sensible.

OSINT aprovecha fuentes legítimas, no

intrusivas, tales como: motores de Metadatos: extracción de EXIF

búsqueda, redes sociales, registros y metadatos de documentos para

técnicos (DNS, WHOIS), bases de datos identificar autores, fechas y

públicas, documentos indexados (PDF, coordenadas.

XLSX), y repositorios técnicos (Shodan,

Censys, crt.sh). La fortaleza del OSINT Reconocimiento pasivo:

radica en transformar datos dispersos en identificación de dominios,

inteligencia accionable mediante subdominios y servicios (Shodan,

verificación, contexto y correlación. Censys, VirusTotal).

Fases de una investigación OSINT SOCMINT: análisis de redes

sociales para mapear relaciones,

1. Planeamiento y alcance: definir narrativas y actividad sospechosa.

objetivo, límites legales y fuentes

a usar. GeoOSINT: verificación

geoespacial mediante imágenes y

2. Recolección: muestreo mapas (OpenStreetMap, Google

sistemático de fuentes pasivas y Earth).

activas autorizadas.

Automatización y correlación:

3. Análisis: validación cruzada, Maltego, SpiderFoot,

extracción de patrones y theHarvester, Recon-ng para

generación de hipótesis.

acelerar y visualizar conexiones.

4. Producción: informe con

hallazgos, IoCs y